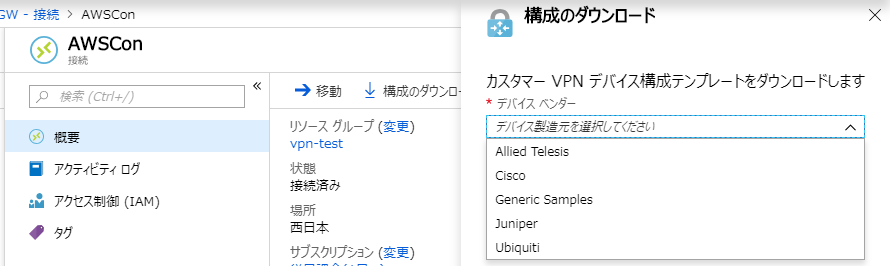

AWS の「VPC」と Azure の「仮想ネットワーク」を直接接続するために、以下の参考サイトで紹介されている方法を利用しようとしましたが、Azure の Webコンソール のバージョン違いなのか、Windows Server 用のデバイス構成スクリプトが出て来ませんでした。

そのため、AWS 側に用意する EC2(Windows Server) は、デバイス構成スクリプトなしで RRAS 設定を行い、接続したのでその時のメモです。

前提条件

今回紹介するのは、RRASの設定部分を主とするため、以下の前提となる設定は完了しているものとします。

- AWS EC2 には、Windows_Server-2016-Japanese-Full-Base-2018.09.15 を利用

- Azure には、仮想ネットワークゲートウェイ と AWS EC2 と接続するための「接続」を準備済み。(サイト to サイトの接続できる状態 [参考:Yamahaのサイト])

- AWS 側には、VPC を一つ用意しインターネットゲートウェイをアタッチ済み。

- AWS 側には、EC2 を 2つ用意し、1つがWindows Serverで、もう一つが、VPN接続確認用に利用(何のインスタンスでもよい)。

- セキュリティーグループは、AWSのローカルネットワーク、Azureのローカルネットワークをすべて通すように設定済み。(疎通確認後、適宜変更してください。)

[Yamahaのサイト]

https://network.yamaha.com/setting/router_firewall/cloud/microsoft_azure/setup_azure

※ なお「仮想ネットワークゲートウェイの作成」の設定は、ルートベース/Basic で検証しました。

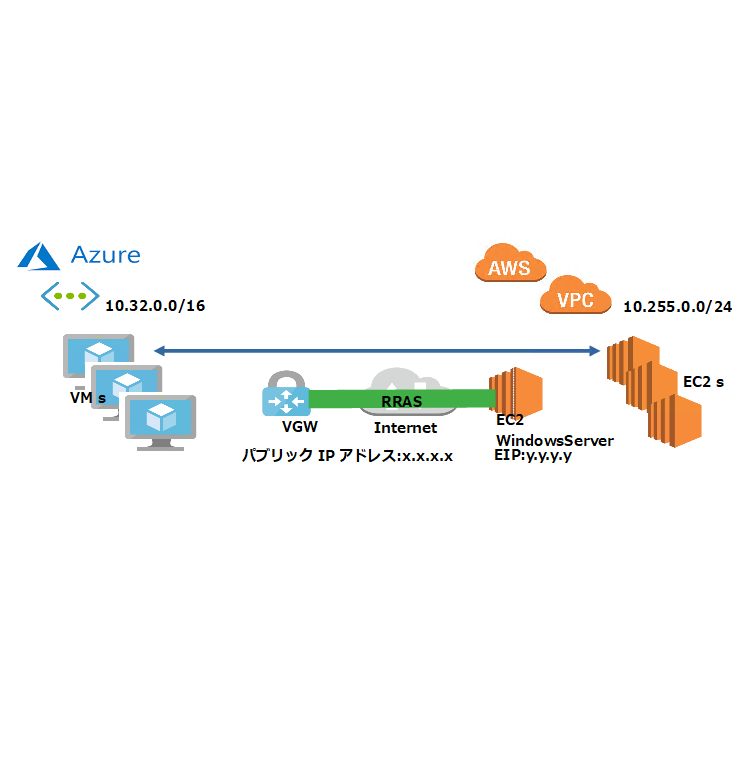

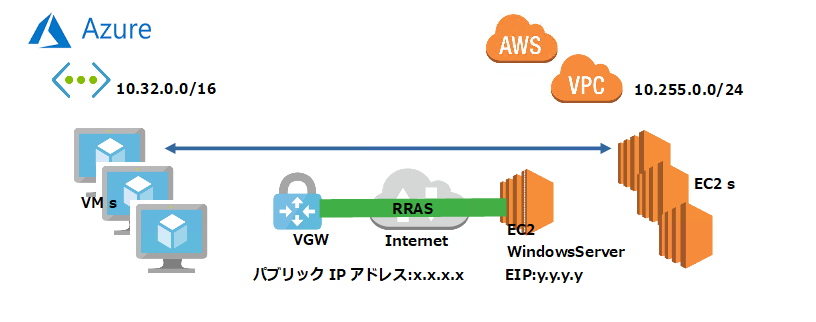

接続イメージ

接続のイメージは以下の通り。AWS 上に用意した EC2(Windows Server) と、Azure のネットワークゲートウェイを RRAS を利用し、接続しサイト to サイト 接続できるようにする。

設定

AWSのWebコンソール

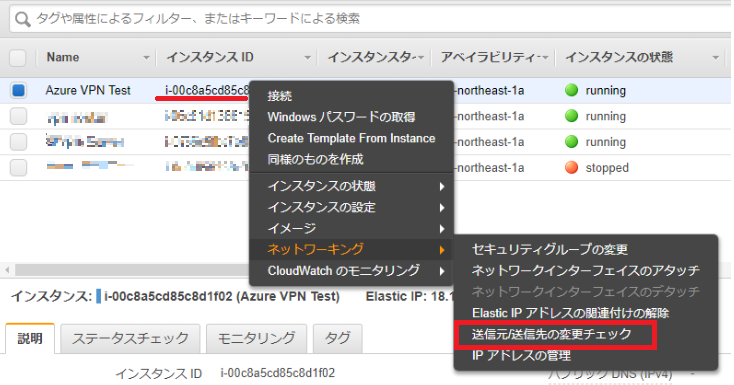

WindowsのEC2で、自分のIPアドレス以外のパケットを受け付けるようにするために、[EC2] > [インスタンス]で対象のインスタンスを右クリックして、「ネットワーキング」>「送信元/送信先の変更チェック」をクリックし「無効」に設定します。

これをしないと次の手順で、ゲートウェイとして選択できません。(NATインスタンス)

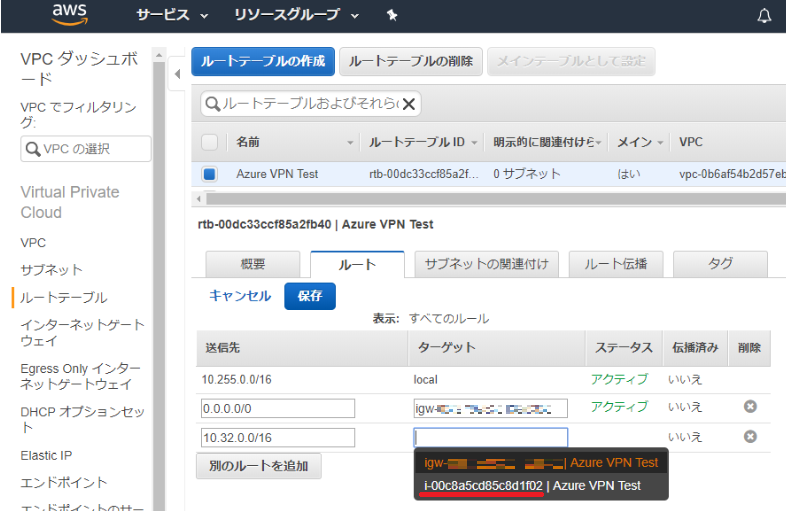

「VPC」>「ルートテーブル」から、対象となるVPCを選択し、ルートタブで、Azureのローカルネットワークアドレス(ここでは、10.32.0.0/16)を追加します。

この時、ターゲットにインターネットゲートウェイ(igw)以外に、先ほど「送信元/送信先の変更チェック」を無効にしたインスタンスのIDが出てくるので選択します。

Windows Server での設定

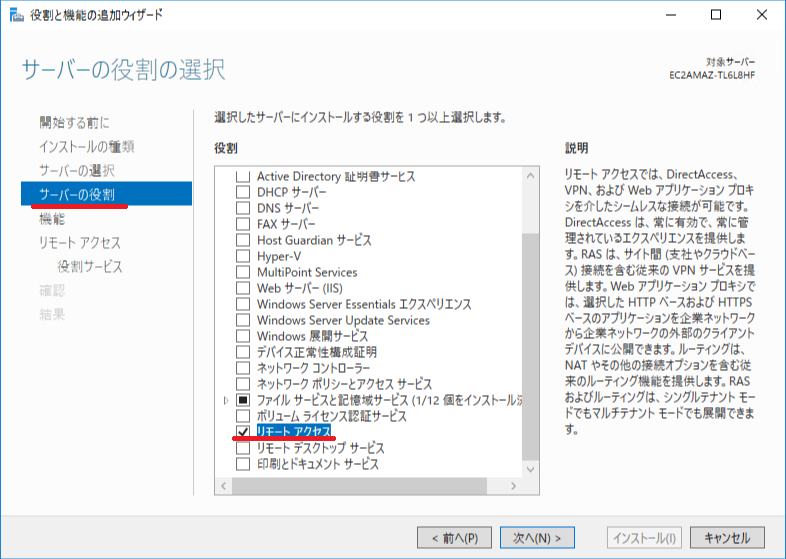

Windows Server の EC2を立ち上げ、リモートデスクトップで入ったら、サーバーマネージャーのダッシュボードから、[役割と機能の追加]を選択します。Add roles画面が表示される。

[インストールの種類]と[サーバーの選択]はデフォルトのまま「次へ」で進み、[サーバーの役割]で、リモートアクセスを選択します。

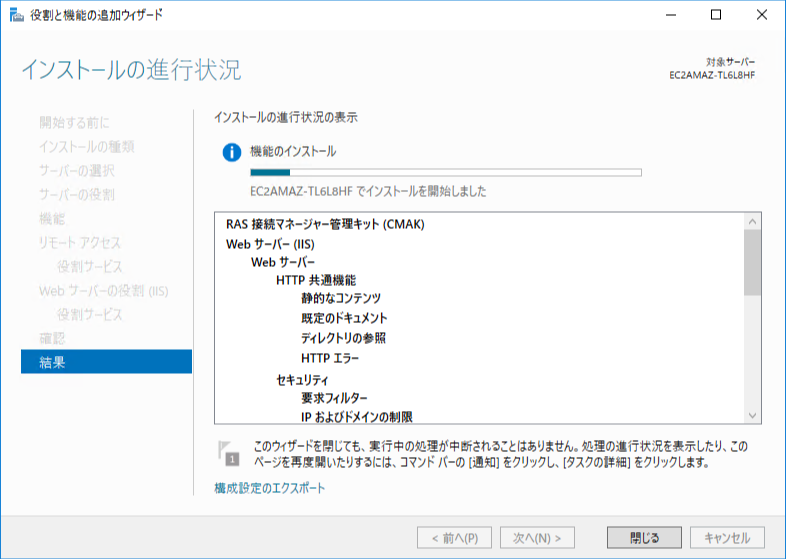

[機能]と[リモートアクセス]の項目はデフォルトのまま「次へ」で進み、[役割とサービス]で「DirectAccsess およびVPN(RAS)」と「ルーティング」を選択し、[次へ]をクリックします。

[確認]までデフォルトのままで「次へ」で進み、「インストール」をクリックします。インストールが開始されます。

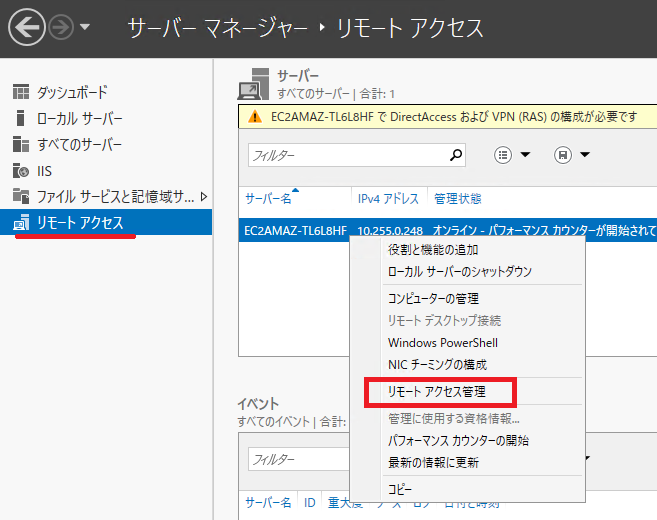

インストールが完了したら、サーバーマネージャーを開き、左側のリモートアクセスを選択します。サーバを右クリックし、「リモートアクセス管理」をクリックします。

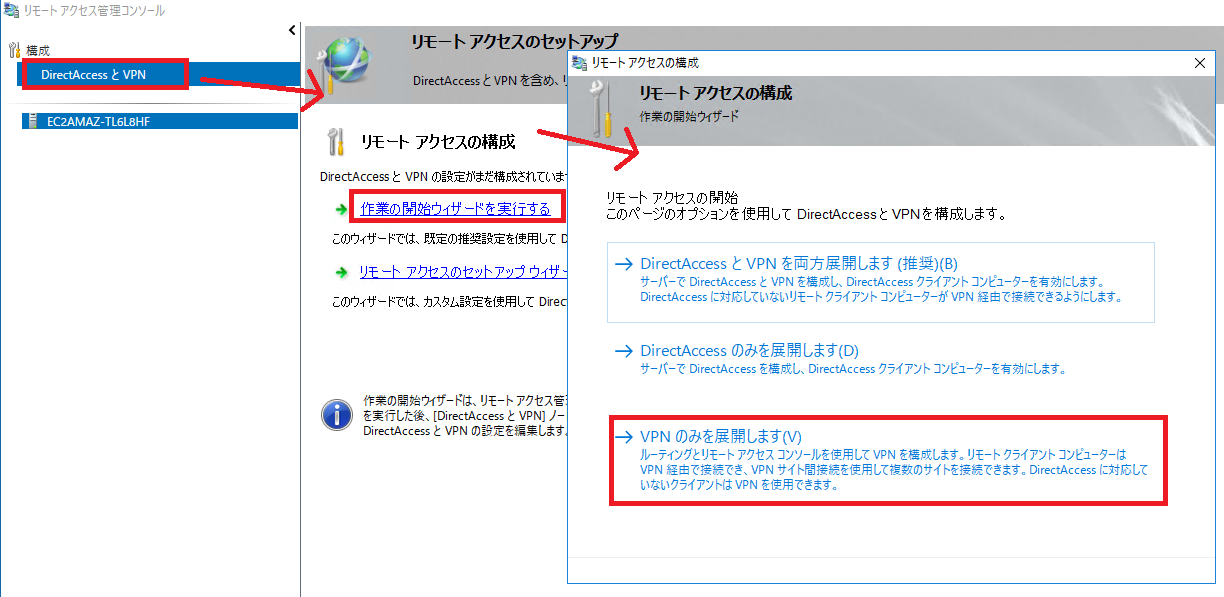

「DirectAccess と VPN」をクリックし、[リモートアクセスのセットアップ]から、「作業の開始ウィザードを実行する」をクリックします。[リモート アクセスの構成]で、「VPN のみを展開します」を選択します。

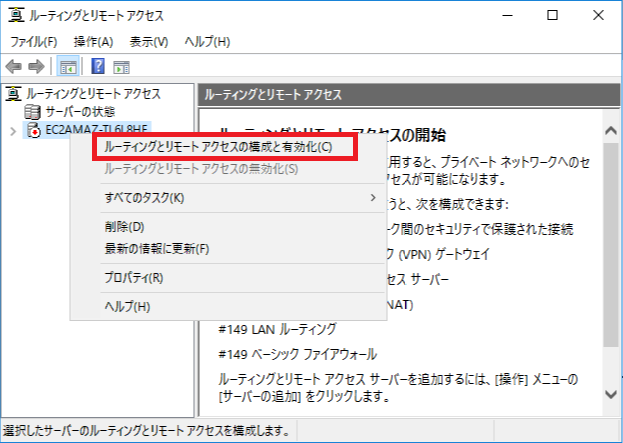

[ルーティングとリモートアクセス]が開きます。サーバーを右クリックし、[ルーティングとリモートアクセスの構成と有効化]をクリックします。

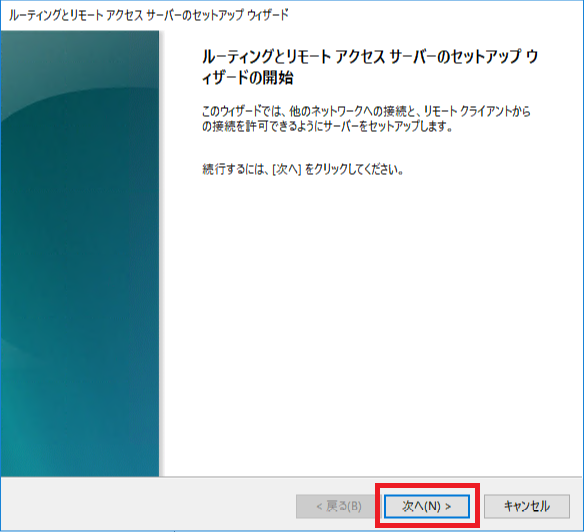

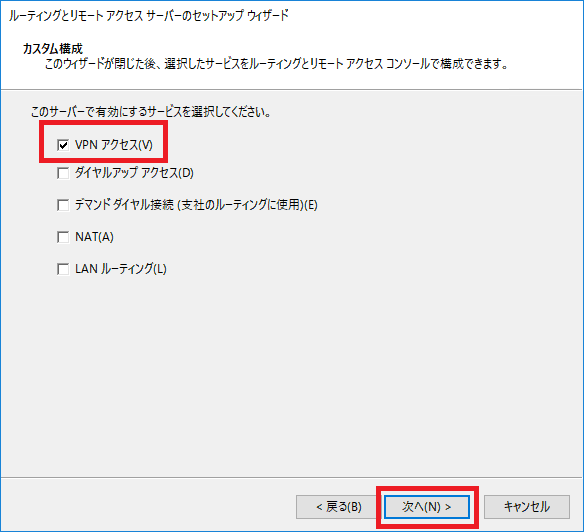

[ルーティングとリモート アクセス サーバーのセットアップ ウィザード]が開くので、「次へ」をクリック[カスタム構成]を選択し、「次へ」をクリックします。

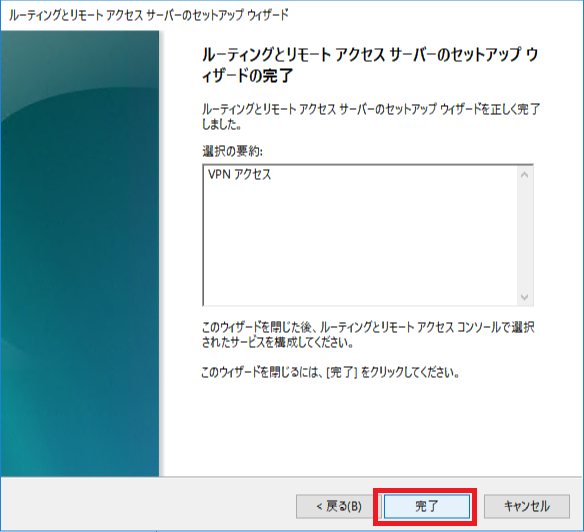

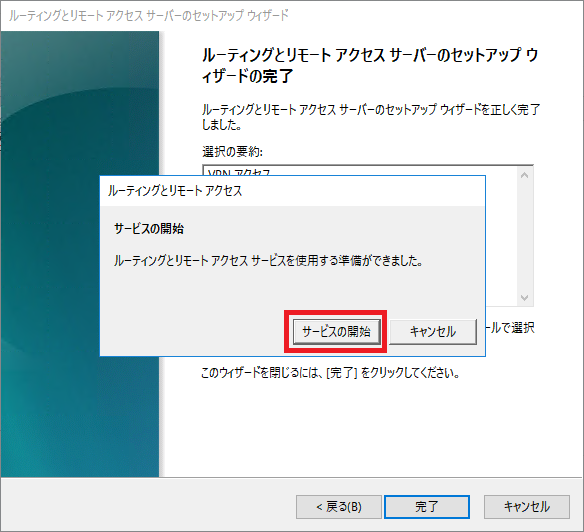

「VPNアクセス」を選択し「次へ」をクリックし、「完了」をクリックします。「サービスの開始」をクリックします。

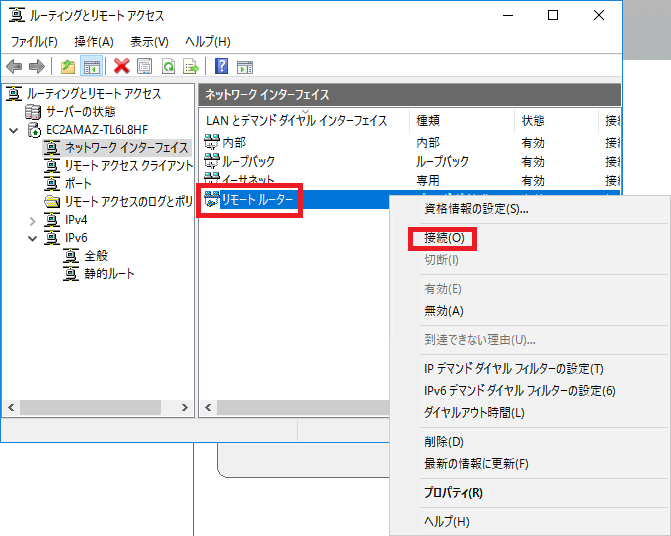

[ルーティングとリモートアクセス]で、ネットワークインターフェースを右クリックし、「新しいデマンドダイヤルインターフェイス」をクリックします。

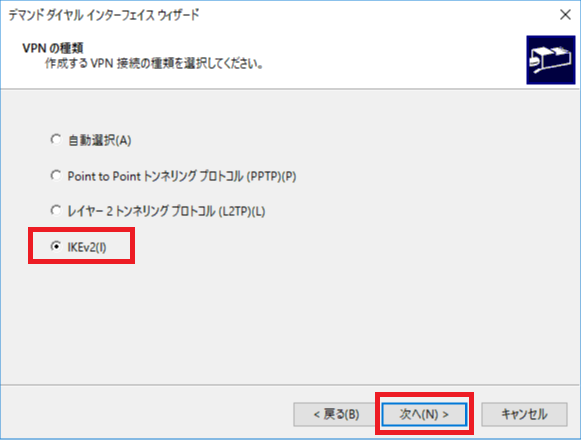

[インターフェイス名]を任意で設定し(ここでは「リモート ルーター」)「次へ」をクリックします。[接続の種類]は デフォルト(仮想プライベートネットワーク(VPN)を使って接続)を選択し「次へ」をクリックします。[VPNの種類]では「IKEv2」を選択し「次へ」をクリックします。

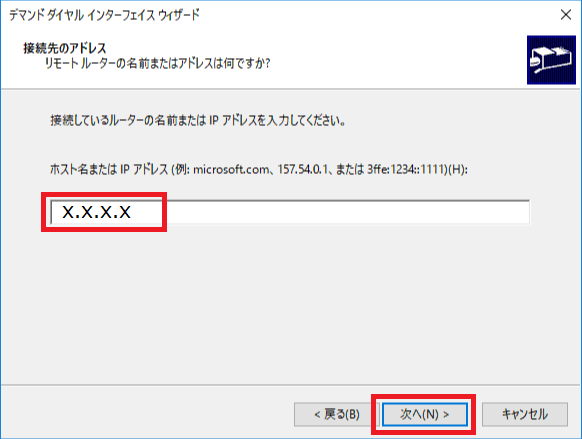

[接続先のアドレス]にAzureゲートウェイのIPアドレスを入力し、[次へ]をクリックします。

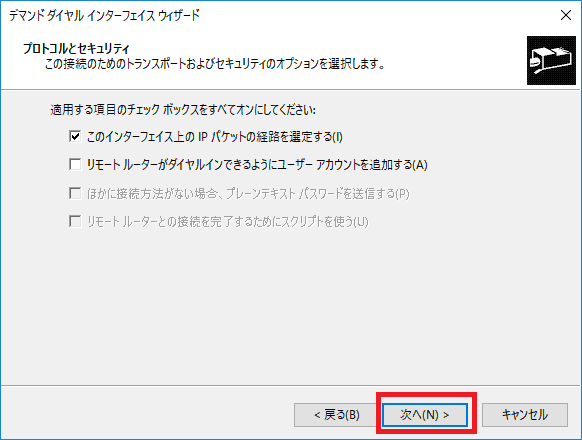

[プロトコルとセキュリティー]はデフォルトのまま「次へ」をクリックします。

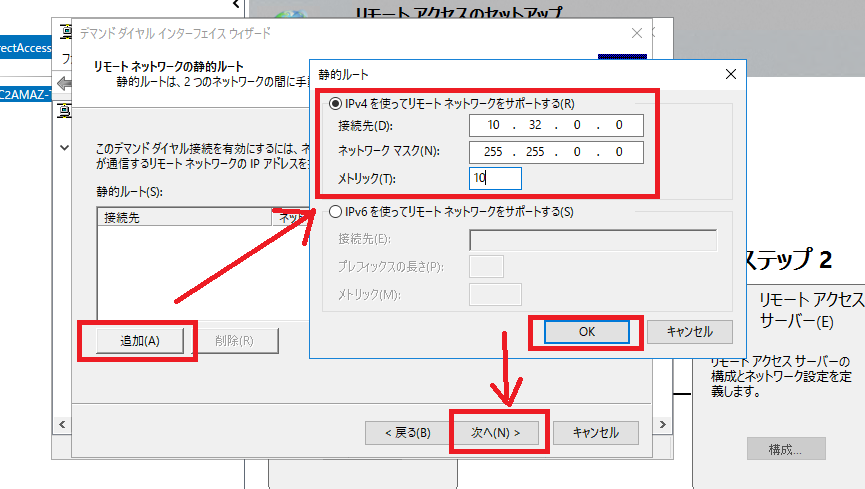

[リモートネットワークの静的ルート]で「追加」をクリック、Azureのローカルネットワーク(10.32.0.0/16)を設定します。[ダイヤルアウトのアカウント情報]は、未記入のまま「次へ」をクリックし、[デマンドダイヤルインターフェイス ウィザード]を完了します。

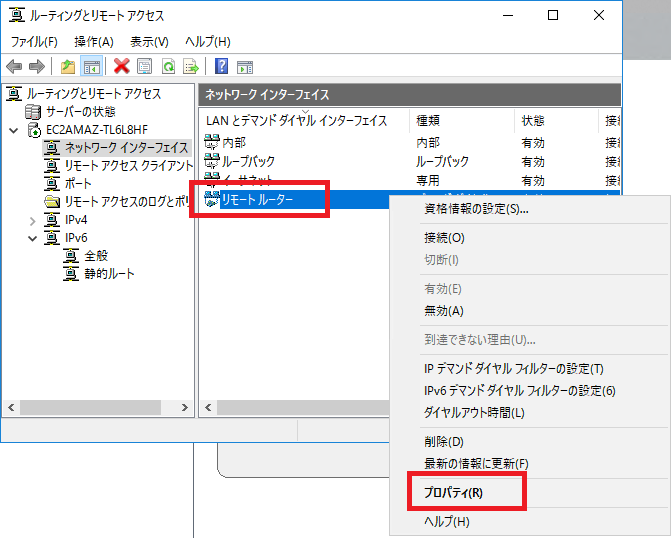

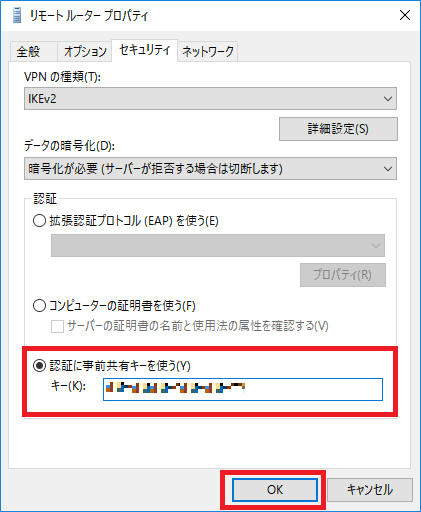

先ほど付けた名前のインターフェイス(ここでは「リモート ルーター」)が追加されているので、右クリックしプロパティーをクリックします。プロパティーから、認証に事前共有キーを使うを選択し、Azureの仮想ネットワークゲートウェイに設定している共有キーを入力し、「OK」で閉じます。

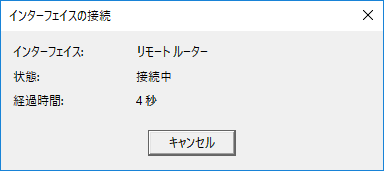

リモート ルーターを右クリックし「接続」をクリックします。接続が開始され、接続状態が「接続」に切り替われば成功です。

無事に Azure に準備した「接続」とつながると思います。もし、このRRASの設定を実施しても動かない場合は、最初のほうに記載した前提条件を再度見直してみてください。

コメント